Celem audytu jest sprawdzenie bezpieczeństwa aplikacji poprzez kompleksową analizę kodu źródłowego.

Audyt realizowany przez doświadczonych i profesjonalnych inżynierów bezpieczeństwa posiadających liczne certyfikaty, m.in. CEH, OSCE, OSCP, OSWE, OSEE, CISSP, CISA jak również doświadczenie w zakresie zabezpieczania systemów, administracji systemami oraz programowania.

Ryzyka naruszenia bezpieczeństwa wynikające ze zidentyfikowanych podatności określane są wg uznanego na świecie standardu CVSS.

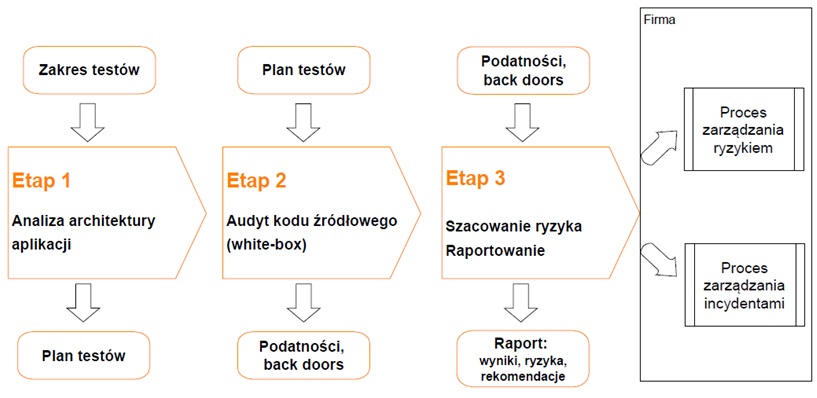

Wyniki audytu stanowią informacje wejściowe dla procesów zarządzania ryzykiem oraz incydentami bezpieczeństwa w organizacji.

Audyty zrealizowaliśmy m.in. dla banków, domów maklerskich, firm leasingowych, firm energetycznych, telekomunikacyjnych, produkcyjnych, firm z branży ecommerce. Więcej informacji znajduje się na http:/home/platne/serwer389403/public_html/autoinstalator/securityhub.eu/wordpress153738/optimapartners.pl/pl/projekty/projekty.

Korzyści:

- Podniesienie poziomu bezpieczeństwa danych przetwarzanych w systemach IT.

- Minimalizacja ryzyka włamania lub cyberataku.

- Wykrycie aktualnych podatności, luk, błędów w oprogramowaniu i systemach zanim zrobią to cyberprzestępcy.

- Praktyczne, wdrażalne i efektywne kosztowo rekomendacje (quick wins).

- Spełnienie międzynarodowych norm i standardów (ISO 27001, OWASP, OSSTMM, PCI DSS).

- Możliwość uniknięcia strat finansowych, wizerunkowych oraz konsekwencji prawnych.

Podejście

Testy automatyczne vs manualne

Nasza metodyka kładzie największy nacisk na testy manualne, które zapewniają najwyższą jakość testów. Około 70-90% czasu przeznaczane jest na testy manualne realizowane przez doświadczonych inżynierów bezpieczeństwa. Testy automatyczne, mimo iż są bardzo wydajne, generują wiele false positive oraz nie zapewniają wykrycia istotnych podatności.

Narzędzia

Do realizacji testów wykorzystujemy sprawdzone narzędzia zarówno komercyjne jak również tworzone przez naszych inżynierów bezpieczeństwa. Nasze narzędzia są projektowane i tworzone pod konkretne systemy i zagrożenia, tak aby zapewnić ich najwyższą skuteczność w realizacji testów.

Raport

Wyniki prac opisywane są szczegółowo w raporcie, który z reguły składa się z następujących części:

- Streszczenie

- Szczegółowe wyniki, obejmujące:

- Cel

- Zakres

- Podejście, metodyka i narzędzia

- Zidentyfikowane podatności

- Dowody potwierdzające występowanie podatności

- Ryzyk naruszenia bezpieczeństwa wg CVSS

- Rekomendacje

Wyniki testów są szczegółowo prezentowane i omawiane na spotkaniach z Klientami.

Wdrożenie rekomendacji

Dodatkowo oferujemy wsparcie we wdrożeniu rekomendacji, dostęp do naszych inżynierów bezpieczeństwa oraz baz wiedzy na temat podatności oraz sposobów ich eliminacji.